Pendant des années, la sécurité numérique a reposé sur une hypothèse claire : empêcher les accès non autorisés. Pare-feu, authentification multifacteur et contrôles périmétriques ont constitué la base de cette stratégie.

Cependant, l’un des schémas de fraude les plus critiques aujourd’hui ne compromet pas les systèmes et ne vole pas les identifiants. Il les utilise correctement.

Les attaques d’ingénierie sociale avec identifiants valides représentent un changement structurel du risque numérique : la fraude se produit au sein de processus légitimes, exécutée par de véritables utilisateurs et validée par les systèmes. Elles constituent ainsi non seulement un problème de sécurité, mais aussi un défi direct pour la gestion des identités, le risque opérationnel et la conformité réglementaire.

Qu’est-ce qu’une attaque d’ingénierie sociale avec identifiants valides

Une attaque d’ingénierie sociale avec identifiants valides survient lorsqu’un attaquant amène une personne légitime — client ou employé — à effectuer des actions critiques en utilisant ses propres identifiants.

Il n’y a pas d’exploitation technique.

Il n’y a pas de malware.

Il n’y a pas de contournement direct des contrôles.

L’attaquant manipule le contexte afin d’induire une action que le système considère comme légitime.

Exemples courants :

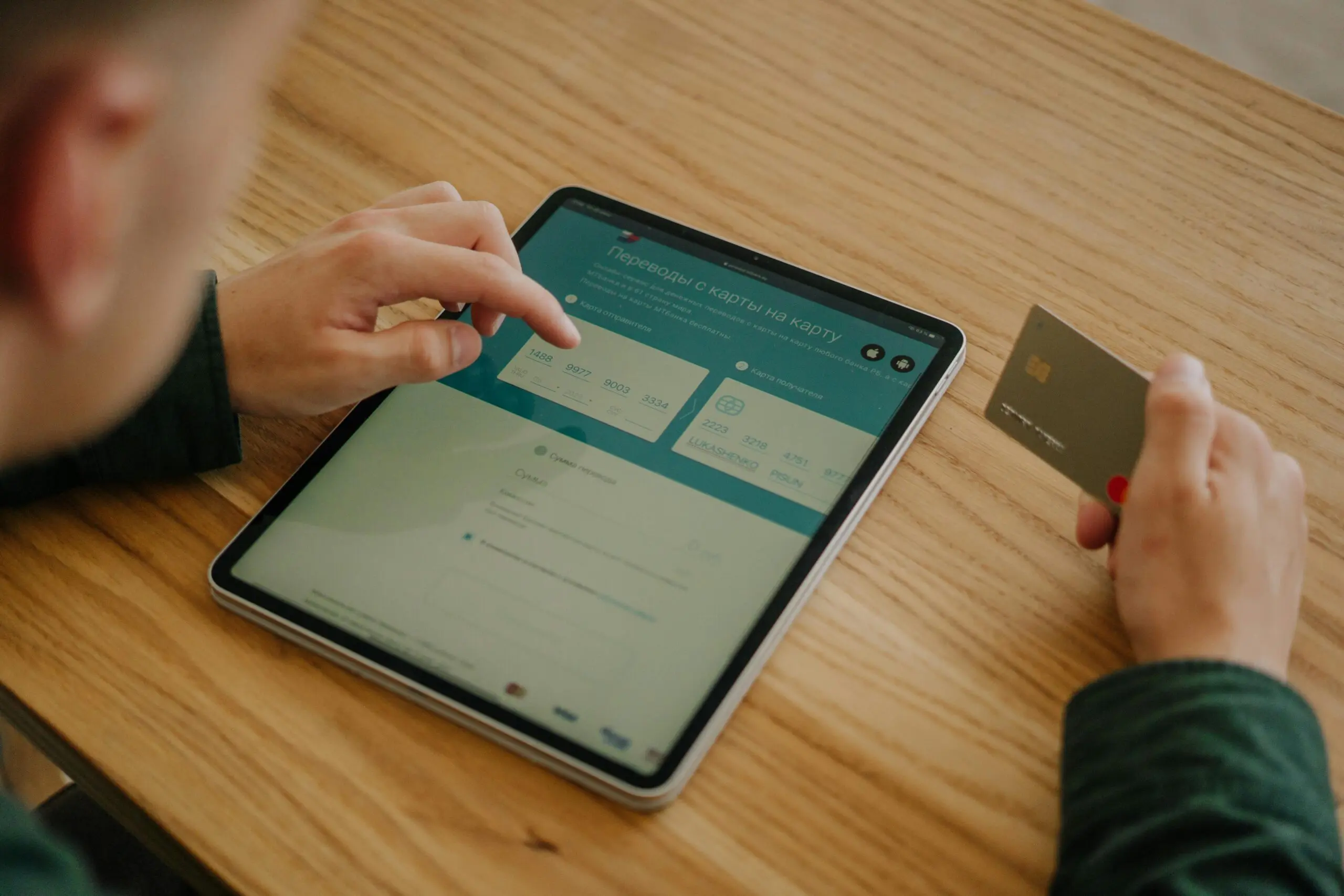

- Un client qui valide une « procédure de sécurité » après un faux appel de sa banque

- Un utilisateur qui autorise un changement d’appareil ou de bénéficiaire après un message urgent

- Un employé qui exécute une opération critique à la suite d’une usurpation du support interne

Selon le Verizon Data Breach Investigations Report, le phishing et l’ingénierie sociale restent présents dans une part significative des violations analysées à l’échelle mondiale, notamment dans les environnements financiers et réglementés.

Pourquoi le login n’est plus le principal point de contrôle

Le login reste nécessaire, mais il n’est plus suffisant.

Dans la majorité de ces attaques :

- L’accès initial est légitime

- Les identifiants sont corrects

- L’authentification se déroule sans erreur

La fraude survient ensuite.

Les points de plus forte exposition ne se situent pas lors de l’accès initial, mais aux moments où l’identité est redéfinie ou où une capacité opérationnelle est activée.

Notamment :

- Récupération de compte

- Changement d’appareil ou de canal

- Modification des données de contact

- Ajout de bénéficiaires

- Transactions à impact financier

Des organismes comme l’ENISA et Europol identifient la fraude autorisée et la manipulation post-login comme l’un des domaines connaissant la plus forte croissance dans la criminalité financière numérique.

Comment ces attaques se déroulent étape par étape

Un schéma typique comprend :

Préparation du contexte

L’attaquant collecte des informations de base sur l’utilisateur ou le processus (fuites de données, réseaux sociaux, informations publiques).

Manipulation du canal

Utilisation de voix synthétique, messagerie, e-mail ou faux support pour créer urgence et crédibilité.

Induction de l’action

L’utilisateur réalise une action critique : réinitialisation, modification, ajout, validation ou transfert.

Validation légitime

Le système enregistre l’action comme valide puisque les identifiants et les flux sont corrects.

Impact

Fraude autorisée, compromission persistante du compte ou perte financière avec une traçabilité limitée.

Le système ne présente pas de défaillance technique, mais échoue à interpréter le risque contextuel.

Quels contrôles échouent le plus souvent (et pourquoi)

Les contrôles les plus vulnérables dans ce type d’attaques sont généralement :

- Authentifications statiques appliquées uniformément

- Validations basées uniquement sur la possession (SMS, e-mail, OTP)

- Absence d’analyse comportementale pendant la session

- Absence de scoring de risque avant les événements critiques

- Confirmations hors bande non contextualisées

Le NIST avertit déjà que l’authentification doit s’adapter au risque et au contexte, et non être appliquée de manière uniforme.

Authentification adaptative et surveillance post-login

Les organisations les plus matures orientent désormais leur approche autour de deux axes complémentaires :

Authentification adaptative

Renforcer la vérification uniquement lorsque le contexte l’exige : changement d’appareil, bénéficiaires, données sensibles ou transactions critiques.

Surveillance continue de la session

Analyser les signaux comportementaux, de l’appareil, de l’environnement et de la séquence d’actions afin de détecter des anomalies même avec des identifiants valides.

Ce modèle est conforme aux recommandations de la Banque des règlements internationaux et de plusieurs régulateurs financiers concernant la fraude autorisée.

Risque réglementaire et responsabilité

Au-delà de l’impact financier, ces attaques ont des implications directes sur :

- La responsabilité vis-à-vis du client

- Les processus de réclamation et de contentieux

- Les audits internes et externes

- La conformité aux cadres tels que PSD2/PSD3, SCA ou aux réglementations locales

Lorsqu’une action est enregistrée comme « autorisée », démontrer une manipulation préalable devient complexe sans une traçabilité contextuelle suffisante.

Comment évaluer votre exposition à ce type de fraude

Une question clé pour tout responsable sécurité ou conformité est :

Disposons-nous de contrôles spécifiques pour les moments post-login les plus critiques, ou traitons-nous encore tous les événements comme de simples opérations administratives ?

Pour y répondre, de nombreuses organisations utilisent des checklists structurées permettant d’identifier :

- Les contrôles inexistants

- Les contrôles partiels

- Les contrôles alignés sur le risque réel

Nous avons préparé une checklist téléchargeable permettant d’évaluer rapidement l’exposition à la fraude induite lors de :

- La récupération de compte

- Les changements d’appareil et de données

- L’ajout de bénéficiaires

- Les opérations critiques post-login

La checklist n’évalue pas des produits, mais des contrôles et des processus sous l’angle de l’identité, du risque et de la conformité.

Télécharger la checklist d’évaluation du risque d’identité post-login

Conclusion

Les attaques d’ingénierie sociale avec identifiants valides ne sont plus une anomalie. Elles constituent désormais un schéma établi.

Tant que l’attention restera focalisée uniquement sur le login, ces attaques continueront d’opérer au sein de processus légitimes, avec un impact financier et réglementaire croissant.

L’enjeu n’est plus seulement d’authentifier l’accès, mais de valider l’identité de l’acteur aux moments qui comptent réellement.